其实也没有好高深啦,主要是会玩~( ̄▽ ̄~)(~ ̄▽ ̄)~

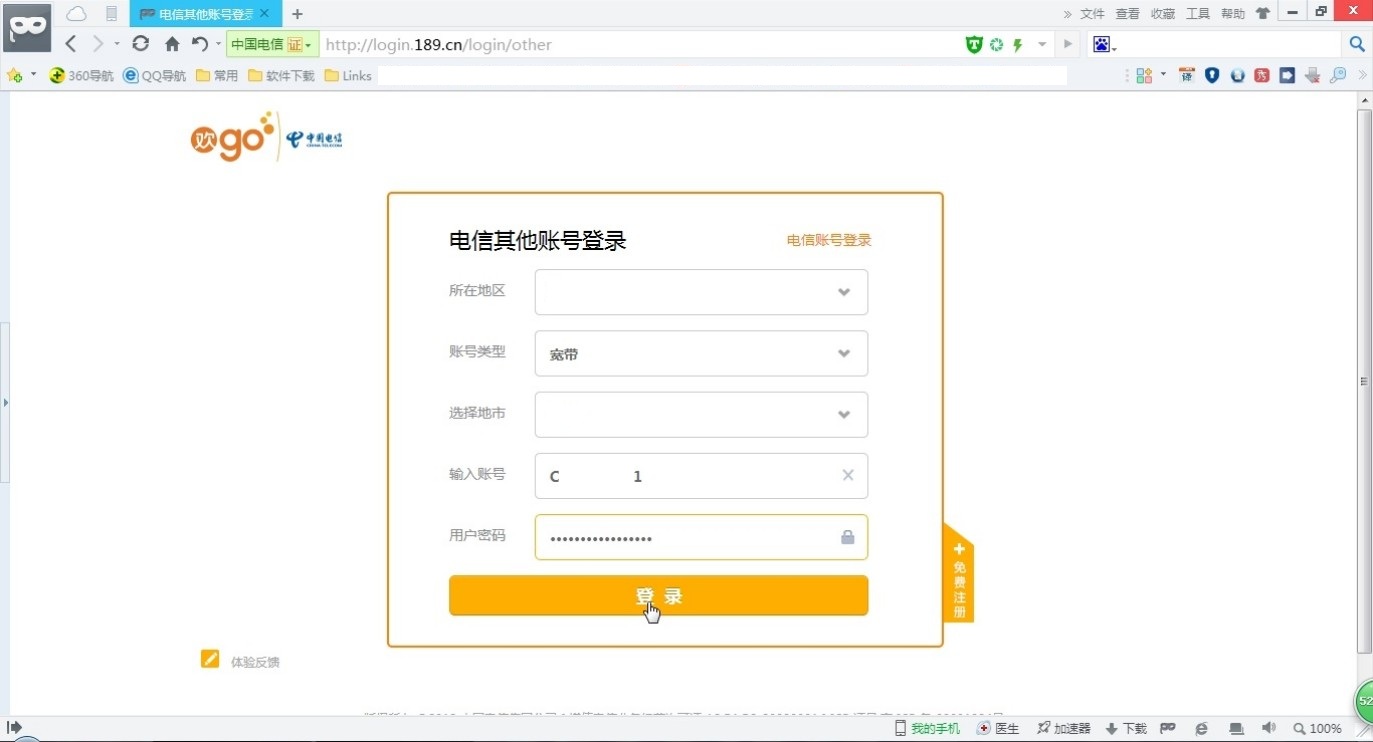

以前去办公室开会,弄完我的事后我就没事了,一次无聊突然想蹭网(我之前是看见过办公室有路由器的),就搜了一下附近Wi-Fi信号,结果,总共就几个网络,一个CMCC-EDU,三个隐藏网络,还有两个一看就是同学的手手机热点,毕竟标的手机型号,然后我以为老师把路由器关了,就没管了;第二次去的时候,还是CMCC和三个隐藏网络,我就想难道老师会把BSSID给隐藏了,果断扫了一下隐藏信号,首先用到软件Wireless Mon,图像是我事后截得示意图,仅供参考。

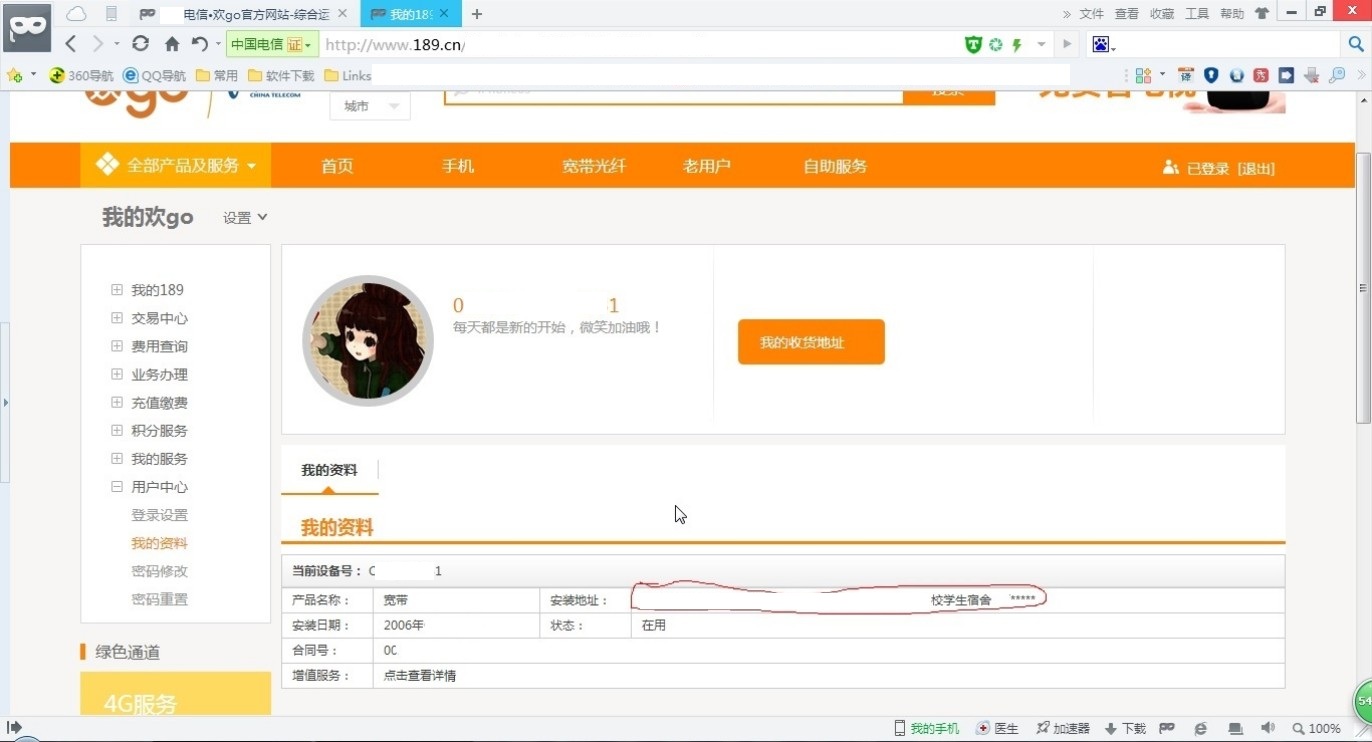

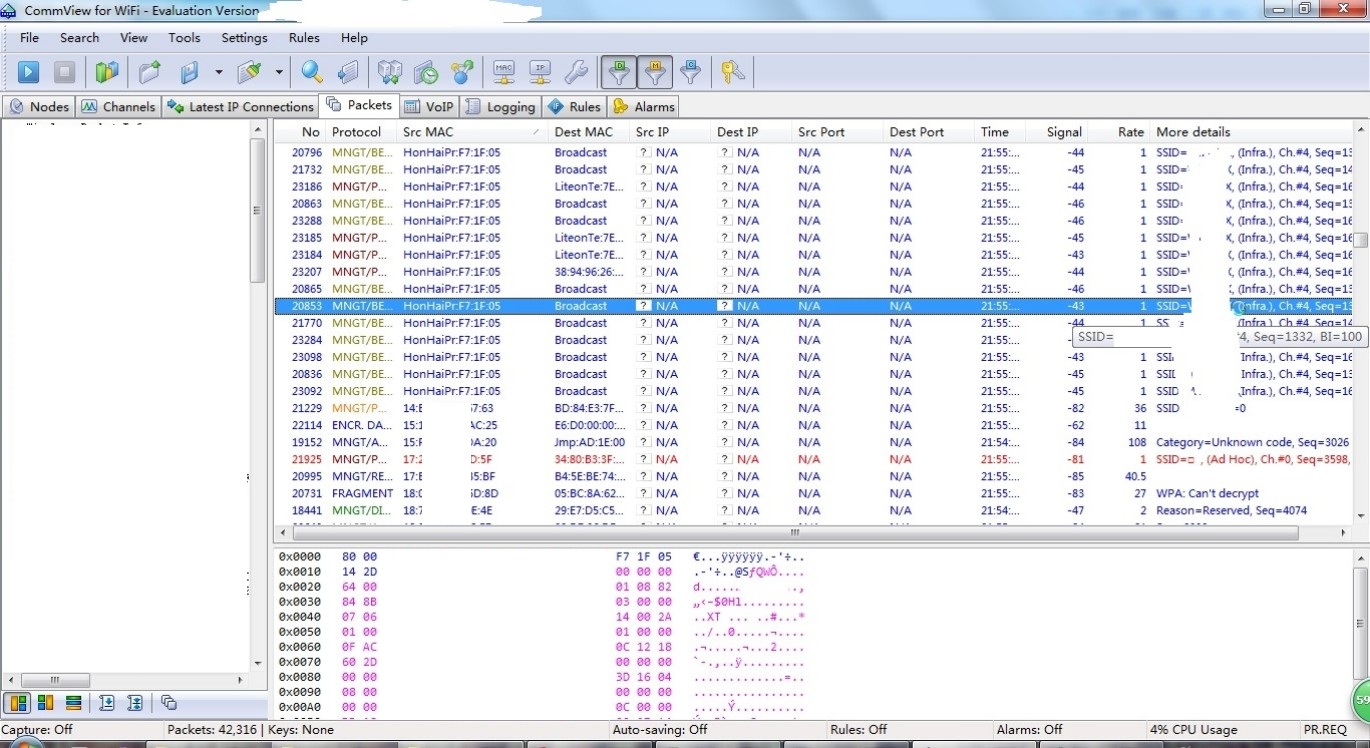

记下两个隐藏BSSID的信号的MAC地址后,我就开始进行抓包检测,用到软件CommViewforWiFi,抓了一会儿包后进行分类过滤,发现其中两个隐藏Wi-Fi都是CMCC,还有一个没有抓到任何数据包,估计是这会儿没有设备连接,失望,软件如图所示。

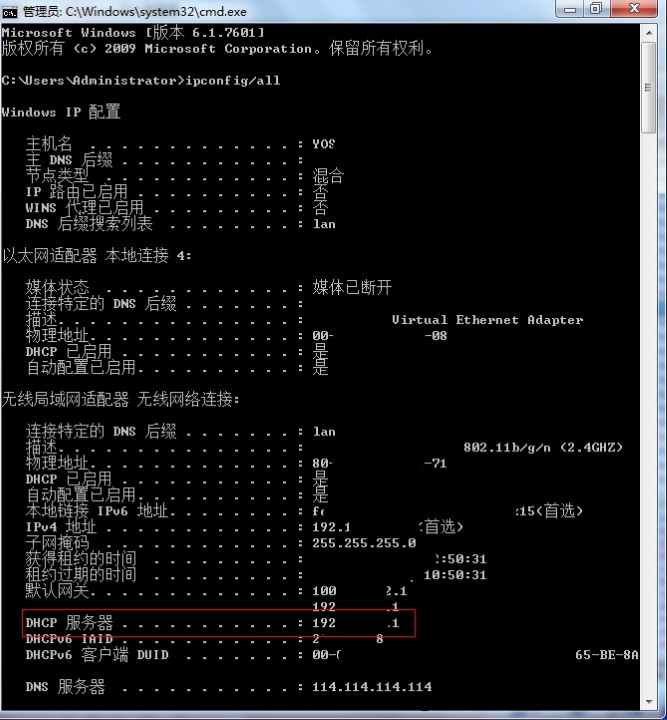

然后后来有一次有事要去办公室并且肯定老师在的时候,我带上电脑,打开后就立即抓包,就抓了几秒钟,那个隐藏Wi-Fi的SSID就赫然出现在我面前,但是Wi-Fi还加密了的,这是多怕有人蹭网啊,拿到SSID后我立刻回了,密码改日再战;第三次去开会,我就试密码,首先试可能性高的,实在不行再抓包跑字典,先从电话号码开始,因为座机刚好八位数字,才试了两个,居然就成功了(我运气还真是好o( ̄▽ ̄)o),连上后就开始蹭网呗,但是突然觉得花了这么大工夫只是蹭个网有点不够意思,反正无聊,我就试图访问以下路由器,先查DHCP,如图所示。

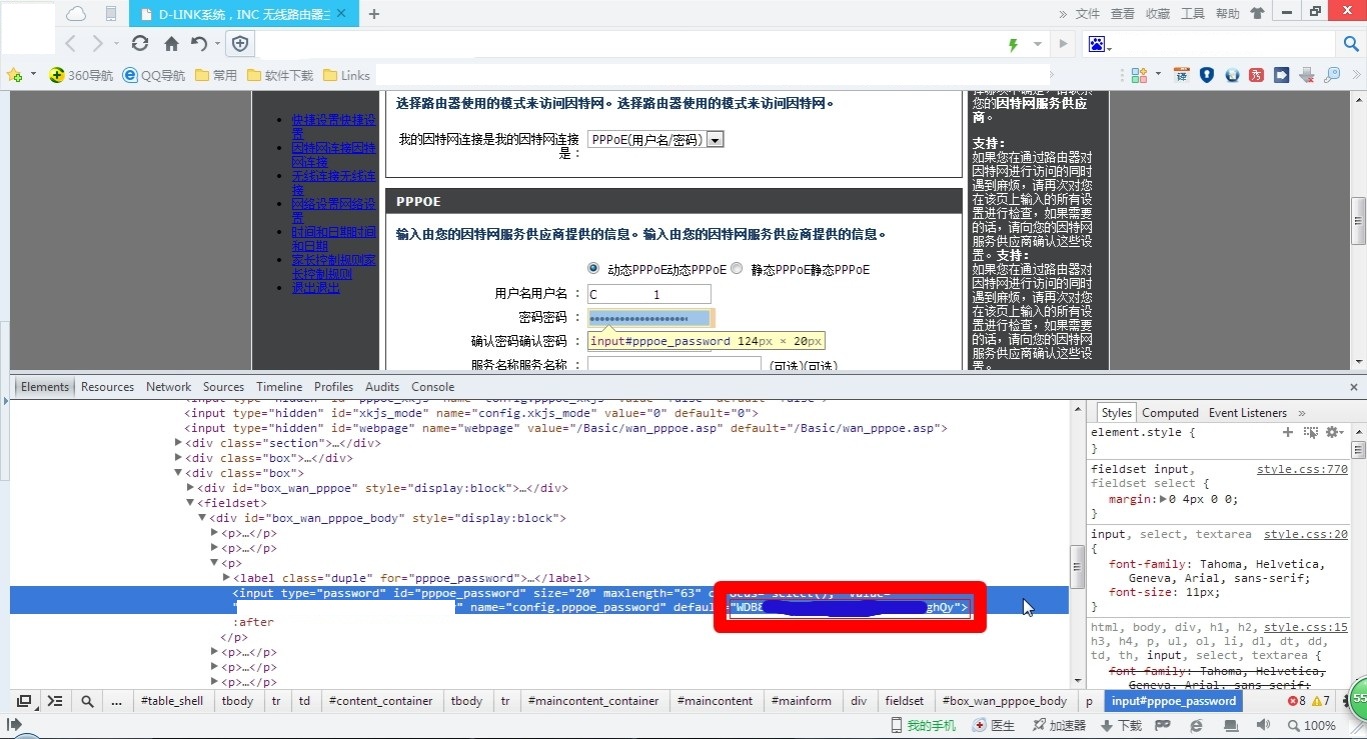

紧接着我就直接访问WEB管理界面,是D-Link的路由,竟然安全级别这么高,应该会改管理账号的密码,于是我又试电话号码,可惜这次试完了也没进去,实在没办法了,试试弱口令吧,试了三个也不行,最后干脆留空,居然进去了,醉了(真是走运o( ̄▽ ̄)d)。进去也没啥事,看看他们用的什么宽带,原来是电信,有意思,直接看到账号呢,密码是黑点,果断看源代码,貌似是MD5的样子,先保存下来,为了保险起见又备份了配置文件,如图。

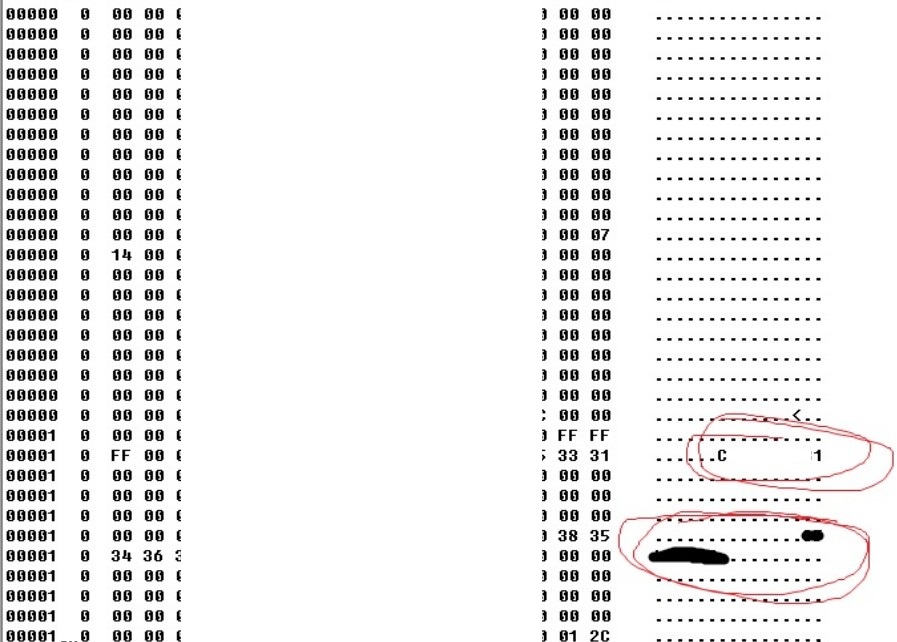

回去后首先拿去MD5库查,结果才发现,那串代码只有31个字母,不是标准MD5码,又查了一下D-Link的加密方法,未果,实在没办法了,逆向路由器配置文件吧,以前没弄过,也不知道能不能行,结果打开后发现密码就是直接十六进制储存在里面的,汗,如图。

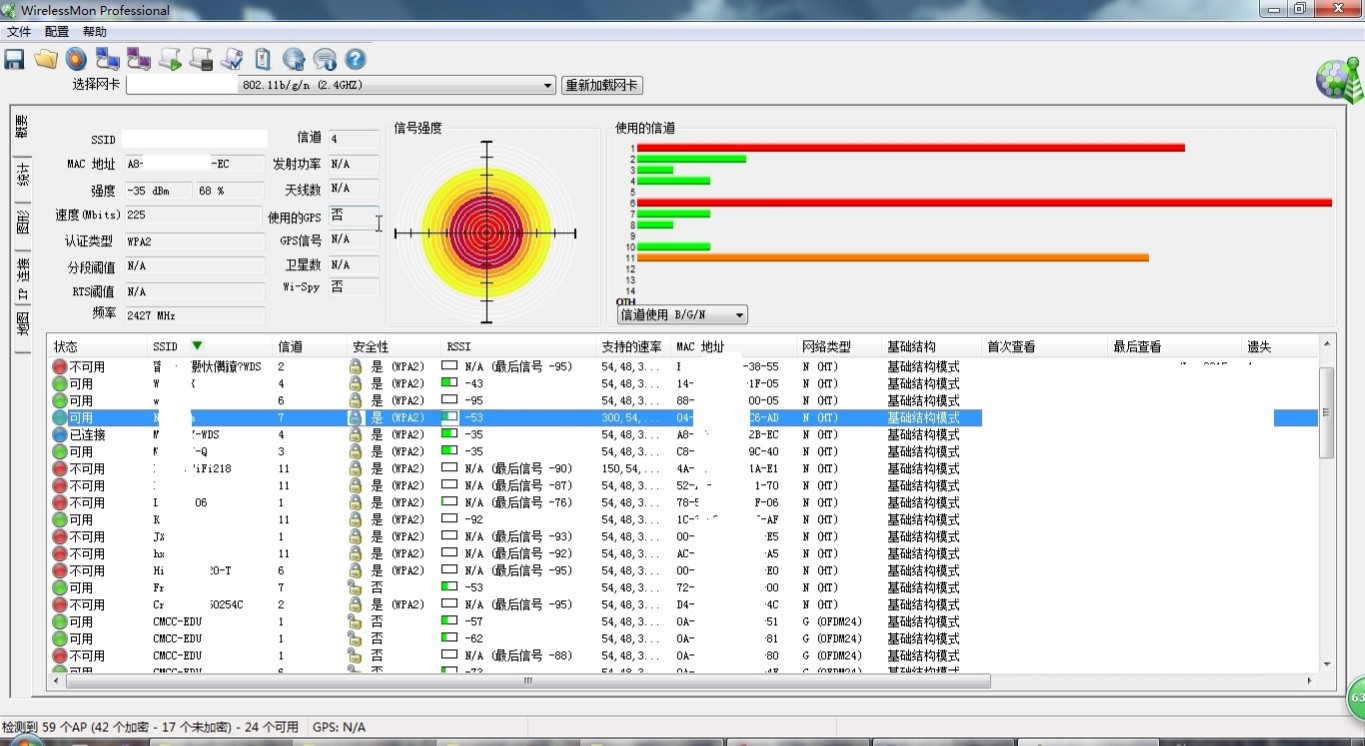

拿到密码后,拨号发现拨不通,可能是不能多拨,还有可能不是这个密码,于是去电信官网验证一下,直接去登录,成功了,这次关于Wi-Fi的渗透就到此为止了。